核心提示:在网络管理中,安全性一直是不容忽视的一个问题。而要保障网络的安全,往往需要从交换机的安全开始做起。其实通过以下四个禁止就可以明显提高交换机的安全级别。

禁止一:禁用集成的HTTP后台程序

在大部分厂家的交换机中都会提供HTTP后台程序。这主要是为了方便用户管理的需要。毕竟对于初学者来说,可能不习惯命令行的管理模式。而喜欢采用WEB界面对交换机等网络设备进行管理。但是在大部分情况下,这个HTTP后台程序是不安全的。

如果开启了这个服务,则一些攻击者可以向交换机等网络设备发送大量的HTTP请求,从而导致交换机的CPU使用率节节攀升,从而可能导致系统发生拒绝服务攻击。从而给网络的正常运行产生不利的影响。虽然包括思科在内的大部分厂家的交换机为简化管理都提供了一个集成的HTTP服务器,但是笔者还是建议在生产网络中最好禁用这个特性。默认情况下,思科的交换机中是禁用这个服务的。这也可以说明思科已经意识到其可能带来的安全隐患。之所以还留着这个服务,可能是出于一些教学等方面的需要。

HTTP后台程序不仅不安全,而且在多层交换网络环境中基本上用不着。如果网络管理员由于某些特殊的原因,确实要开启这个后台程序,那么也需要做好一定的安全措施。如需要通过访问控制列表来限制可以使用这个程序的IP地址或者MAC地址。也就是说限制只有网络管理员等特定的人员才通过特定的终端才能够访问这个HTTP后台程序。另外在有必要的情况下,还需要改变HTTP后台程序的默认端口。如此的话,一些扫描工具就比较难以发现交换机是否开启了HTTP服务,从而减少被攻击的可能性。虽然通过这些安全措施可以在一定程度上提高整个后台程序的安全级别。但是笔者最后还是要说,没有特别充分的理由,最好还是禁用集成的HTTP后台程序为好。

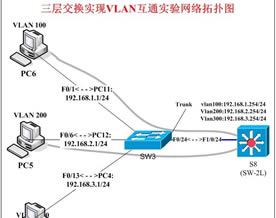

禁止二:限制链路聚集连接

通常情况下,在某些交换机上(如思科的Catalyst系列的交换机)会有自动协商链路聚集的功能。这个自动协商功能是允许未经授权的链路聚集端口引进网络。这个特性可能会在一定程度上提高网络的灵活性。但是也会带来网络新的安全隐患。如这个未经授权的链路聚集端口很有可能被攻击者用来监听网络上的通信流量,或者说被攻击者用来发起Dos攻击。这里需要特别提醒的是,在大部分情况下如果发起Dos等攻击的话,链路聚集端口比普通的接入端口后果要严重的多。特别是企业中如果存在VLAN的话。如果在接入端口发起这个攻击,那么受影响的最多就是一个VLAN。而如果在聚集端口上发起Dos攻击的话,则会同时影响到多个VLAN。

所以从安全角度出发,网络管理员应该在主机和接入端口上禁用链路聚集自动协商功能。

© 2021-现在 好学IT学院 软著登记号:2025SR2204462 湘ICP备2022000939号|