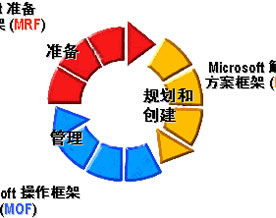

下图将安全性过程表示为一个根据策略和协议不断改进的过程。

有关本章中论及的所有主题的详细信息,请参见 ITIL Library 的“Security Management”部分: http://www.itil.co.uk/ 或 ITIL Security Management 一书 (ISBN 0 11 330014 X)。

与其它 MOF 层面的关系

安全管理功能与涉及安全问题的其它 MOF 层面关系密切。这些问题包括数据的机密性、完整性和可用性,以及硬件和软件组件、文档和步骤的安全性。主要的联系描述如下。

MOF 优化阶段

可用性管理。安全问题会导致不可用。因此安全性和可用性管理有着同样的目标并且彼此互相补充。

容量管理。容量管理过程中的所有活动实际上都和安全管理有关。资源性能的变化可能是违反安全的迹象。新资源的添加必须始终遵守安全管理所设定的策略。容量管理中必须计划由于附加的或不同的容量需要而造成的额外安全开支。

应急规划。严重的安全破坏可能是应急状况的起因。应急规划过程与安全管理有着密切的关系,它应当确保在这些情况下可以安全地恢复解决方案。应急规划必须考虑到安全事件可能导致应急情况的发生。

MOF 更改阶段

配置管理。配置项目 (CI) 的分类必须包含安全信息。对于每个 CI,进行分类必须考虑到 CI 所要求的机密性、完整性和可用性的级别。

更改管理。控制和管理所有与 CI 有关的更改。必须定义安全标准,并且使安全标准可供更改管理过程使用,以确保任何新情况都能遵守设定的安全策略。

版本管理。控制软件版本管理和软件分发。对于软件的测试和接受阶段,安全含义必须清楚。

MOF 操作阶段

监视/测量。监视对安全的破坏是避免这些破坏造成损失的关键。应该特别注意必须监视什么样的事件。

系统、网络和安全管理。确保以安全的方式执行管理活动可防止出现安全漏洞。应当特别注意安全管理本身,因为它正是攻击者所要寻找的信息。

MOF 支持阶段

帮助台和故障转移及恢复(事件管理)。安全事件的主要联系点。安全事件需按照 SLA 安全要求来定义,因此它们可在事件管理过程中识别出来。

问题管理。必须识别、诊断和解决与安全相关的问题。

MOF 基本概念

服务级别管理。安全管理支持服务级别管理,以确保在安全方面满足客户需要(按照 SLA)。

分析 ASP 安全风险

安全管理目的是保证信息的安全。更具体地说,就是必须保护信息的价值。价值通过以下方面确定:

机密性。保护敏感信息不被非授权地公开或侦听。

完整性。保护信息和软件的准确性和完整性。

可用性。确保信息和 ASP 解决方案在需要的时候可用。

保护信息的价值要花钱,不保护也要花钱。若要确定保护的级别,则需要明确安全措施。因此,有效的安全管理取决于准确的风险分析,这样可了解风险的影响以及避免风险所需的成本。风险在生活中是必然存在的,但只能允许存在可管理的风险。安全管理与某些活动相关,通过这些活动将风险保持在可管理的水平。

顶部代表资产 ? 如果 ASP 的资产很容易受到攻击并且安全破坏的威胁很大并且影响严重,则安全的风险就很高。这样,管理 ASP 风险的对策就可以采用保护资产的方法。

至少,应当进行下列风险评估活动:

确定安全风险,如对于支持 ASP 传递过程的特定 IT 服务组件(资产)的安全风险。典型的风险包括:

破坏客户或用户的隐私(如信用卡信息、个人配置文件、购物活动、帐户数据)

破坏匿名(关于匿名信息源的信息,如密码)

破坏可验证性(例如不能验证正在使用的数据是否安全)

客户或内部数据的损失或数据完整性的损失

病毒(例如 Melissa 和 I Love You 病毒)

物理破坏(例如设备的偷盗以及设施的故意损坏)

将安全威胁以及易受攻击性级别分类 ? 评估每个确定出的威胁。根据所涉及的资产,可在机密性、完整性和可用性的基础上得出安全分类,此分类与确定的威胁有关。分类系统必须始终按照客户组织的需要来具体制定。这些分类的示例如下:

机密性

关键 ? 如果被非授权方访问,将严重损害 ASP 企业的利益(例如策略信息)。

重要 ? 数据只能由直接涉及者访问(帐户信息、医疗记录)

必要 ? 数据只能由特定组查看

非必要 ? 信息可以发布

完整性

关键 ? 客户和 ASP 商务流程要求无错误的信息(例如 ATM 和其它的银行解决方案)

重要 ? 可以允许很少数量的可检测到的错误

必要 ? ASP 和客户商务流程允许一些错误

非必要 ? 不需要额外的完整性保护

可用性

关键 ? 仅除了使命关键的操作(例如应急情况)以外

重要 ? 在运营时间内几乎不停机(高可用性)

必要 ? 可以接受偶然的停机

非必要 ? 无需保证(免费的 Internet 访问)

评估安全风险的级别,这样就能了解整体风险的大小。此项任务可以通过收集定量数据来进行测定,也可以通过主观评估来进行定性测定,例如,低、中、高。

在风险的测量中可以借助许多工具和方法。其中一种就是“CCTA 风险分析和管理方法”(CRAMM)。CRAMM 是一个结构化的、一致的方法,用于确定和评估信息系统和网络的风险。它包括技术方面和非技术方面的方案(例如,IT 安全的物理方面),并提供分阶段和严格的方法以执行正确安排的审核。CRAMM 可以使用一些软件工具。

有关详细信息,请参见: http://www.crammusergroup.org.uk/ 。

在风险分析之后,可以确定适当的对策或风险降低措施来管理安全风险,即,使风险降低到可接受的最低级别或减轻风险的危害。

有关本章论及的所有主题的详细信息,请参见 http://www.itil.co.uk/ ITIL Library “Availability and Security Management”部分、ITIL Availability Management 一书 (ISBN 0 11 330551 6) 以及 ITIL Security Management 一书 (ISBN 0 11 330014 X)。

ASP 的安全对策

对 ASP 来说,安全对策可以降低或消除与提供客户解决方案相关的安全风险。下面是 ASP 的一些好的起点:

有一个明确的可积极投入使用和受到监视的安全策略

有一个安全组织,具有明确的责任和任务、指导方针、报告程序和措施,且这些能够符合 ASP 及其客户的要求

有物理上的安全措施,比如具有单独的计算机房

有技术上的安全措施,可提供 ASP 的计算机系统和网络的安全

有程序化的安全措施,描述 ASP 员工在特定情况下应当如何去做

在“最佳做法”一章中,更多地讨论了技术方面的对策。

© 2021-现在 好学IT学院 软著登记号:2025SR2204462 湘ICP备2022000939号|