窃取Cookies

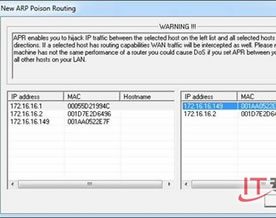

在我们的示范实例中,我们将通过拦截用户登陆到Gmail帐户的通信来执行会话劫持攻击。利用这个拦截的通信我们就能够冒充用户并从我们的攻击机登录到用户帐号。

为了执行这种攻击,我们将使用名为Hamster和Ferret的工具,大家可以点击此处来下载这两个工具,这两个工具都是命令行工具,这样Hamster文件夹就可以解压到容易获取的位置。

或者你也可以下载并使用Backtrack 4,BT4是专为攻击和渗透测试设计的Linux便携系统,其中包含很多预装和预编译的工具,Hamster和Ferret就是其中之一。你可以在/pentest/sniffers/hamster文件夹找到Hamster。本文中屏幕截图的示例就是来自于BT4。

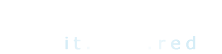

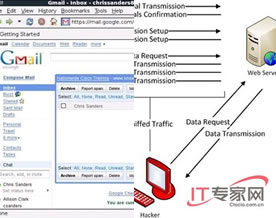

这种形式的会话攻击所涉及的第一个步骤就是拦截受害者浏览Facebook时的通信,这种拦截实际上可以使用任何数据包嗅探应用程序(例如TCPDump或者 Wireshark)来实现,但是为了拦截正确的数据包,你将需要部署像ARP缓存中毒(上篇文章所讨论的攻击形式)这样的技术。

图3:拦截访问Gmail帐户的用户的流量

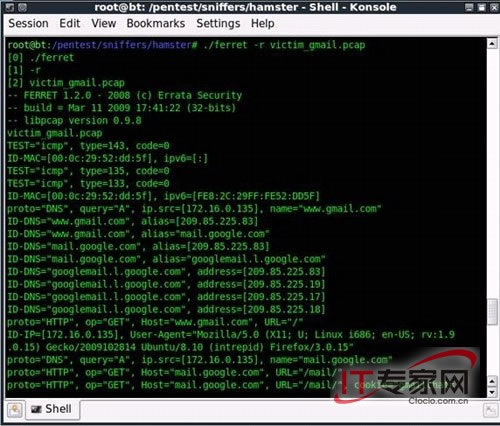

图3:拦截访问Gmail帐户的用户的流量 图4:利用Ferret处理拦截文件

图4:利用Ferret处理拦截文件 图5:启动Hamster

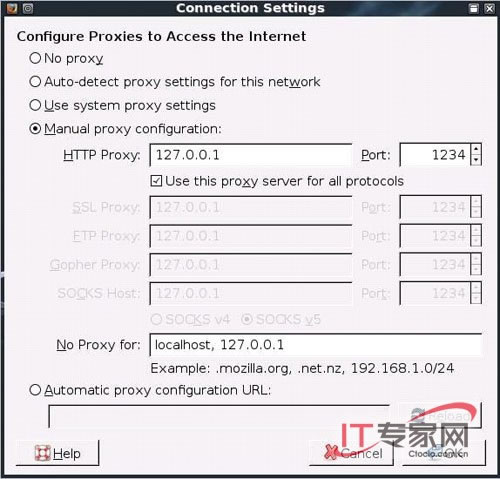

图5:启动Hamster 图6: 为使用Hamster配置代理设置

图6: 为使用Hamster配置代理设置

二维码分享|站点地图|好搜一下|免责声明|联系我们|

© 2021-现在 好学IT学院 软著登记号:2025SR2204462 湘ICP备2022000939号|

© 2021-现在 好学IT学院 软著登记号:2025SR2204462 湘ICP备2022000939号|