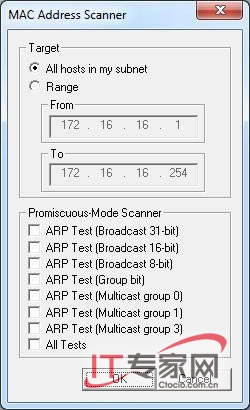

图4:扫描主机

图4:扫描主机在程序窗口的地步,你会看到一组标签,这些标签将引领你到嗅探器的其他窗口。现在你已经建立了主机列表,你需要从ARP标签开始,点击标签以切换到ARP窗口。

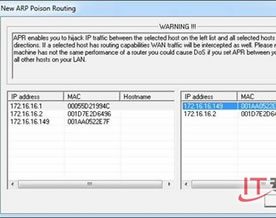

打开ARP窗口后,你会看到两个空表格:上表和下表。设置好这两个表格后,上表会显示ARP缓存中毒涉及的设备,下表会显示中毒机器间的所有通信。

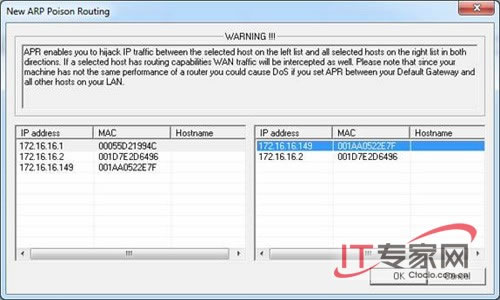

点击程序的标准工具栏上的+符号的图标以继续设置ARP中毒,显示的窗口有并排两个选择列,在左侧,你会看到所有有效主机的列表。点击其中一个IP地址,你会看到,右边窗口显示的是网络中所有主机,而没有显示你所选择的IP地址。在右边窗口,点击另一个受害者的IP地址,然后点击确认。

图5:选择缓存中毒的攻击主机

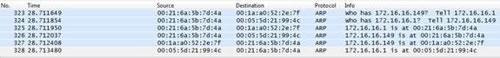

图5:选择缓存中毒的攻击主机 图6:ARP通信注射

图6:ARP通信注射防御ARP缓存中毒

从防御者的角度来看ARP缓存中毒攻击似乎处于不利的位置,ARP进程在后台进行,我们很难控制。并没有万能的解决方案,你可以采用主动和被动的立场来考虑ARP缓存中毒。

二维码分享|站点地图|好搜一下|免责声明|联系我们|

© 2021-现在 好学IT学院 软著登记号:2025SR2204462 湘ICP备2022000939号|

© 2021-现在 好学IT学院 软著登记号:2025SR2204462 湘ICP备2022000939号|